Documents de support pour la gestion des ressources en technologies de l'information (ITRM)

PSG par thème

Conformément à l'ordonnance du gouverneur Youngkin 30 (EO 30 PDF | Communiqué de presse), visitez la section Intelligence artificielle de VITA pour en savoir plus sur les normes de l'État de Virginie concernant l'utilisation de l'intelligence artificielle par les agences étatiques.

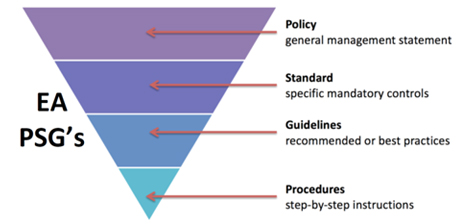

Pour atteindre l'architecture d'entreprise (EA) finale, il est nécessaire de collaborer, coopérer et coordonner avec les parties prenantes commerciales de l'agence, les développeurs de systèmes, les partenaires et les fournisseurs d'infrastructures technologiques. L'EA contribue à cet environnement collégial grâce aux politiques de l'EA (EA 200), aux normes de l'EA (EA 225) et aux rapports de l'EA qui contiennent des lignes directrices, des recommandations et des meilleures pratiques traitant de toutes les composantes de l'EA du Commonwealth. Les politiques, les normes et les rapports fournissent les conseils et l’orientation technique nécessaires au Commonwealth pour atteindre une EA envisagée et en évolution.

Les agences du pouvoir exécutif doivent se conformer aux directives fournies par l'EA lors du développement et de la mise en œuvre de solutions technologiques et de l'infrastructure informatique correspondante nécessaires pour soutenir les besoins opérationnels du Commonwealth.

L'intention de l'EA est de standardiser et de simplifier les nombreuses technologies et produits utilisés dans tout le Commonwealth, ce qui entraîne généralement une réduction du nombre de technologies et de produits utilisés pour développer et soutenir les systèmes de production. Pour soutenir l'intention de l'EA, nous continuerons le développement et la mise en œuvre continus de l'EA et des normes connexes.

Veuillez consulter les documents suivants pour connaître les conseils et orientations :

- Politique d'architecture d'entreprise (EA200)

- Norme d'architecture d'entreprise (EA225)

- Politique relative aux solutions informatiques pour les services d’hébergement Cloud (EA300) (26/02/2022) (version Word)

- Normes de données d’entreprise

Politiques de sécurité des informations

- Politique de sécurité de l'information informatique - SEC519

- Politique en matière de matériel, de logiciels et de services interdits - SEC528

Normes de sécurité de l'information

- Norme de sécurité de l'information (SEC530.01.1) (PDF)(Word)(Excel)

- Norme de gestion des risques informatiques (SEC520)

- Norme d'audit de la sécurité informatique (SEC502)

- Norme de formation à la sensibilisation à la sécurité (SEC527)

- Norme informatique sur l'utilisation d'appareils informatiques n'appartenant pas au Commonwealth pour le télétravail (SEC511)

- Suppression des données du Commonwealth sur les supports électroniques (SEC514)

- Norme d'accès à distance aux documents judiciaires en ligne sécurisé (SEC503-02.2)

- Norme d'enregistrement électronique des biens immobiliers de Virginie (SEC505)

Normes remplacées

- Norme de sécurité de l'information pour l'environnement hébergé (SEC525)

- Norme de sécurité de l'information (SEC501)

Outils et modèles

- Formulaire de solution de formation à la sensibilisation à la sécurité de l’agence

- Formulaire de vérification et de conformité de la formation de sensibilisation à la sécurité de l'agence

- Revue annuelle de l'évaluation des risques et certification

- Modèle d'application

- Manuel d'utilisation de Archer

- Modèle de plan de correction d'audit (également appelé plan d'action correctif d'audit (CAP))

- Modèle de la Politique d'analyse de l'impact sur les entreprises (BIA)

- Certification ISO du COV et exigences en matière de formation continue

- Modèle d'ensemble de données

- Suppression des données

- Formulaire d'exception à la norme de sécurité COV

- Modèle d'accord de sécurité d'interopérabilité

- Modèle de plan d'évaluation des risques informatiques

- Modèle de plan d'audit de sécurité informatique - Word

- Modèle de plan d'audit de la sécurité informatique - Excel

- Modèle de ressources pour l'audit de la sécurité informatique

- Modèles de politiques et procédures de sécurité informatique

- SEC527 Passage à niveau 2025

- Feuilles de travail d'identification des fonctions essentielles à la mission

- Modèle des directives pour kiosque public

- Ressources pour la suppression des données du Commonwealth sur les supports électroniques

- Modèle de plan de traitement des risques

- Modèle de plan de traitement de numérisation

- SEC530 Synthèses des contrôles

- SEC530 Modèle de DPS - Tous les contrôles

- Modèle SEC530 SSP - Contrôles de l'organisation

- Modèle SSP SEC530 - Contrôles du système non sensibles

- Modèle SEC530 SSP - Contrôles des systèmes sensibles

- Modèle des rôles et responsabilités en matière de sécurité

- Modèle d'inventaire et de définition du système

- Modèle de plan de continuité du VDEM

- Guide du VDEM pour l'identification des fonctions essentielles de la mission

- FAQ sur l'analyse des vulnérabilités et le système de détection des intrusions (IDS) : questions fréquemment posées sur les rapports

- Directives de la gestion de projet du Commonwealth (CPM 110-05) (version Word)

- Norme de gestion de projet (CPM112)

- Norme de sélection et de formation des chefs de projet (CPM 111)

Pour plus d'informations, consultez la page Gestion de projets.

Visitez COV Cloud pour plus d'informations.